NSA + CVE-2014-0160 ?

Was für ein Tag! Nicht nur die Webhostingbranche ist gefordert und studiert Announcementlisten, analysieren die Lage und reagieren schnellstmöglich. Inzwischen ist sogar die Internetwetterampel des SANS-Institutes mal wieder gelb gefärbt.

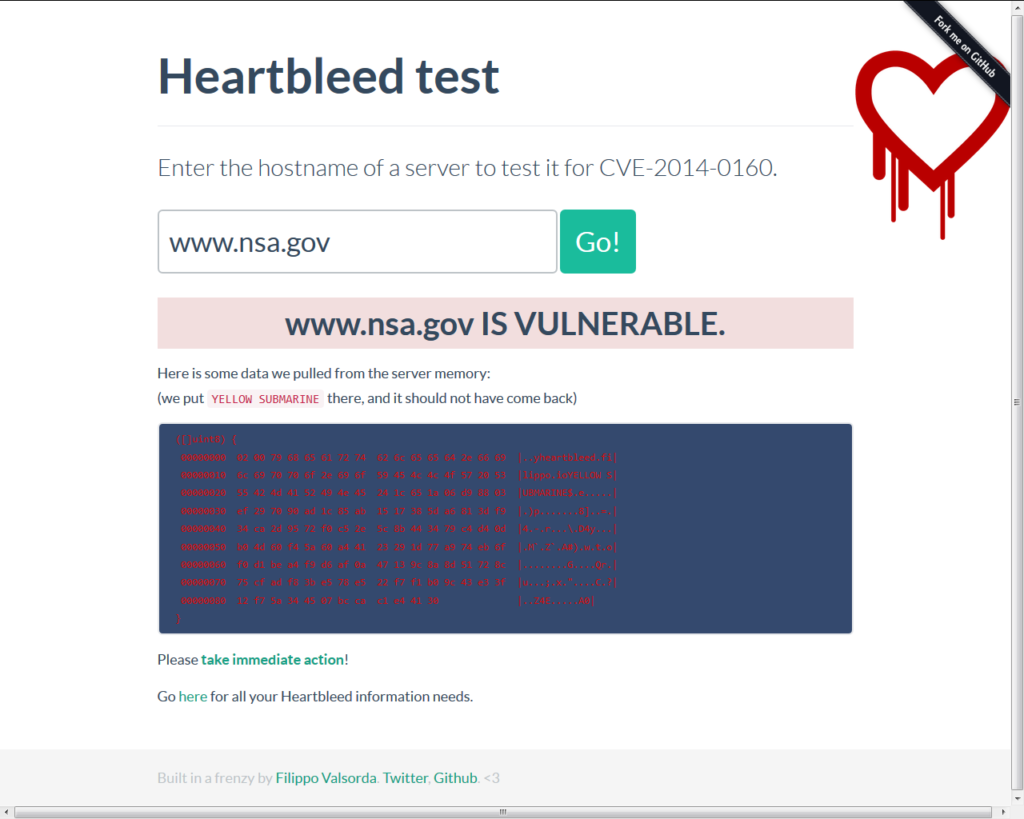

Ursache ist ein schwerwiegender Bug in der OpenSSL OpenSource-Biliothek. Technische Details beschreibt HeiseSecurity hier. Trotzdem fand ich Zeit für eine Prüfung prominenter Onlineauftritte. Besonders freute ich mich über den nsa.gov Schnappschuss. An der Stelle einen herzlichen Dank an emphazer666 ;-).

Update 09.04.2014

Ein paar Details zum technischen Hintergrund der Schwachstelle und Hinweise für die Betroffenen:

Aufgrund einer Schwäche in den OpenSSL-Verschlüsselungsbibliotheken kann ohne die Kenntnis des Betreibers der private Schlüssel verwendet werden. Das bedeutet, eine Angreifer kann potentiell die Kommunikation belauschen, Benutzernamen, Passwörter oder verschlüsselte E-Mails mitlesen. Vom Problem ebenfalls betroffen sind E-Mail Server (SMTP, POP und IMAP Protokoll), Chat Server (XMPP Protokoll) oder SSL VPNs (Virtual Private Networks), insofern Sie eine der betroffenen OpenSSL Bibliotheken verwenden.

Ganz wichtig: Ein entsprechender Exploitcode ist bereits im Internet im Umlauf und die Schwäche wird bereits aktiv ausgenutzt.

Beschreibung des Problems

n einer TLS/SSL Verbindung werden zwischen den Kommunikationspartnern per sogenanntem Heartbeats Statusinformationen ausgetauscht. Durch einen Implementierungsfehler (SSL/TLS heartbeat read overrun) in der weit verbreiteten Bibliothek OpenSSL, die z.B. bei den WebServern Apache und nginx eingesetzt werden, kann ein Angreifer den privaten Schlüssel des Zertifikats auslesen.

Betroffene Versionen

OpenSSL Version 1.0.1 (bis Version 1.0.1f) und Version 1.0.2-beta (bis Version 1.0.2-beta1). Nicht betroffene Versionen: OpenSSL Versionen 0.9.8. oder 1.0.0.

Beseitigung des Problems

Einsatz einer bereinigten Version von OpenSSL: OpenSSL 1.0.1g, 1.02-beta2. Unter Linux und anderen Unix-Systemen sollte die systemweite OpenSSL-Bibliothek aktualisiert werden. Für die meisten wichtigen Linux-Distributionen wie Redhat, Suse, Ubuntu, Debian und Fedora stehen inzwischen aktualisierte Pakete zur Verfügung. Alternativ kann OpenSSL mit der Option -DOPENSSL_NO_HEARTBEATS compiliert werden.

Meine Empfehlungen lauten

- Stellen Sie fest, welche OpenSSL Version Sie verwenden.

- Installieren Sie umgehend die oben empfohlenen Updates.

- Generieren Sie neues Schlüsselmaterial (privater und öffentlicher Schlüssel)

- Tauschen Sie die betroffenen SSL/TLS-Zertifikate anschließend aus. Es könnten Ihre privaten Schlüssel zwischenzeitlich kompromitiert sein! Verwenden Sie bitte die Option Erneuern/Verlängern bei Ihrem Zertifikatsprovider, um schnell ein neues Zertifikat zu erhalten.

Weiterführende Links

- http://heartbleed.com

- http://www.heise.de/newsticker/meldung/Der-GAU-fuer-Verschluesselung-im-Web-Horror-Bug-in-OpenSSL-2165517.html

- http://www.heise.de/security/artikel/Zukunftssicher-Verschluesseln-mit-Perfect-Forward-Secrecy-1923800.html

- http://news.netcraft.com/archives/2014/04/08/half-a-million-widely-trusted-websites-vulnerable-to-heartbleed-bug.html

- https://www.ssllabs.com/ssltest/

- http://www.securenet.de/fileadmin/papers/HTTP_Strict_Transport_Security_HSTS_Whitepaper.pdf

- https://isc.sans.edu/diary/Testing+for+Heartbleed/17933 (ein passendes Metasploit-Modul zu Scannen von SMTP, IMAP, JABBER, POP3)

- Lieferanten informieren SANS Übersicht

Weiterführende Links für empfehlenswertes Browser-Zubehör:

- http://de.wikipedia.org/wiki/HTTPS_Everywhere (als Addon für den Firefox verfügbar)

- Calomel SSL Validation Browser Addon

Testseiten

Der verügbaren Testfunktionen zeigen Ihnen an, ob die verwendete OpenSSL Version verwundbar ist. Falls dies der Fall sein sollte („is vulnerable“), aktualisieren Sie zunächst OpenSSL und tauschen Sie danach das Schlüsselmaterial und dann das Zertifikat des Servers aus.

- http://possible.lv/tools/hb/?domain=bytewerk.net

- http://filippo.io/Heartbleed/#bytewerk.net:443 (Stand 08.04.2014 13:24 MEZ: Aktuell überlastet)

Update 10.04.2014

Die Erneuerung von betroffenen Zertifkaten beschäftigt jetzt viele Sysadmins und die CA-Dienstleister. Interessant ist zu beobachten, wie die Dienstleister reagieren.

Update 11.04.2014

http://www.heise.de/security/artikel/So-funktioniert-der-Heartbleed-Exploit-2168010.html

Update 17.04.2014

heise.de titelt „OpenSSL-Bug Heartbleed: Die meisten Router sind laut Herstellerangaben nicht verwundbar.“ Am Schluß ist eine interessante – aus meiner Sicht hilfreiche – Tabelle mit Detailinfos diverse Hersteller aufgeführt.

Abschließend noch zwei Hinweise an die weniger technisch versierte Internetstreifzüge, die bisher nur „Bahnhof“ verstanden haben und trotzdem verschlüsselt im Netz unterwegs sein wollen:

Außerhalb vertrauter Netzwerkumgebungen

- Immer auf das Schloss-Symbol im Browser achten!

- Login und alle Formulare, die vertrauliche Informationen abfragen, nur dann absenden, wenn erkennbar ist, dass man sich auf einer Seite mit einem Schloss befindet!